Sie haben Schwachstellen. Wir sagen Ihnen wo.

Wir greifen an, damit Ihre Sicherheit gestärkt wird. Aus der Perspektive des Angreifers sieht Ihre Sicherheit oft ganz anders aus.

Laokoon Security ist ein Kollektiv von ehemaligen Hackern des Militärs und von Sicherheitsbehörden. Einsatzerfahren. Integer. Präzise.

Angriff ist die beste Verteidigung!

Resilienz stärken

Das Netz ist ein umkämpfter Raum. Wir helfen Ihnen, widerstandsfähig gegen Cyberangriffe zu werden und zu bleiben.

Daten schützen

Ihre Daten sind das Herzstück Ihres Geschäfts. Wir helfen Ihnen dabei, die Hoheit über Ihre Unternehmensdaten zu behalten.

Lieferketten absichern

Unternehmen legen heutzutage Wert auf sichere Lieferketten und Kundenbeziehungen. Wir sorgen dafür, dass Sie geschätzter Partner bleiben.

Die Kollegen von Laokoon identifizierten Schwachstellen, die seit Jahren von anderen Anbietern übersehen wurden.

IT-Security Manager einer Versicherung

Applikations-PenTest

0 % Bullsh*t!

Bei uns gibt es kein Next-Gen KI Snake-Oil.

Penetrationtesting

Wir fangen dort an, wo die Schwachstellenscanner aufhören.

Ob OT-Devices, Anwendungen, Kubernetes-Cluster, Netzwerke oder ganze Cloud-Infrastrukturen: Wir finden die Schwachstellen in Ihren Assets und unterstützen Sie bei der Absicherung!

Attack Simulations

Sind Sie in der Lage, reale Angriffe abzuwehren?

Neben technischen Schwachstellen, gilt es auch, die Prozesse, Intrusion Detection und Prevention Systeme sowie die Handlungsfähigkeit von Entscheidern und Verteidigern auf die Probe zu stellen und zu trainieren.

Trainings

Wir stärken die Kompetenz Ihrer Mitarbeitenden.

Ihre Mitarbeitenden bringen die PS auf die Straße. Wir sorgen dafür, dass Cybersicherheit dabei kein Hemmnis ist. Zielführende und auf Ihr Unternehmen zugeschnittene Workshops und Trainings, durchgeführt von erfahrenen Hackern und Trainern, sind dabei der Erfolgsfaktor.

HoneyGuard360

Angriffe erkennen, bevor es zu spät ist.

HoneyGuard360 erkennt laufende Angriffe zuverlässig und informiert Sie und uns, damit wir die Angreifer gemeinsam aus Ihrem Netzwerk entfernen.

Unsere Hacker. Für Ihre Sicherheit.

Laokoon Security ist aus einem kampferperobten Kollektiv von ehemaligen Hackern der Bundeswehr und aus anderen Bundessicherheitsbehörden entstanden. Mit einem klaren Fokus auf offensive Cybersecurity Maßnahmen setzen wir kontinuierlich Maßstäbe.

- Wir sind Experten auf unserem Gebiet

- Wir stehen zur Verfügung, wenn es Spezialisten benötigt

- Wir sind 15+ Hacker in und aus Deutschland

- Wir verfügen über mehr als 30 unterschiedliche und hochwertigste Zertifizierungen

Cybersecurity News

-

CTF in Bonn – 120 Hacker kämpfen um den Sieg

Bereits zum dritten Mal in Folge fand am 12. Oktober 2024 unser Capture the Flag Event statt – diesmal unter dem Motto „Haus der Flaggen“. Mit unseren Partnern IBM, Bechtle und CGI haben wir von Laokoon Security erneut den größten on site Hackerwettbewerb Deutschlands veranstaltet.

-

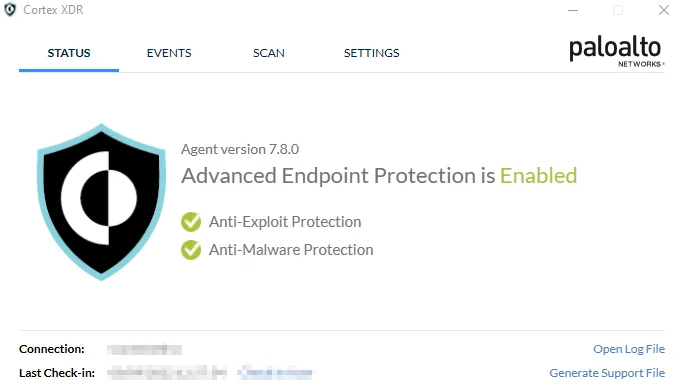

Cortex XDR Config Exctractor

Im Rahmen eines Responsible Disclosures konnte Luca Greeb, Pentester bei Laokoon Security, Daten aus der Konfiguration des Cortex XDR auslesen.

-

Wechsel der Gesellschaftsform und der Gesellschafterstruktur

Laokoon Security hat heute bekannt gegeben, dass das Unternehmen seine Rechtsform von einer UG (Unternehmergesellschaft) in eine GmbH (Gesellschaft mit beschränkter Haftung) geändert hat.

Die Kollegen von Laokoon waren für uns bei wirklich jeder Frage umgehend zur Stelle und haben unkompliziert unterstützt.

Teamleiter Entwicklung